- www.borncity.com Achtung: CoPilot in Office-Apps standardmäßig aktiviert - AI-Training wird bestritten

[English]Microsoft hat wohl Updates der Office-Apps in Microsoft 365 ausgerollt, bei denen standardmäßig ein Opt-In in CoPilot aktiviert ist. Damit werten Word oder Excel (mit CoPilot-Lizenz)…

>Microsoft hat wohl Updates der Office-Apps in Microsoft 365 ausgerollt, bei denen standardmäßig ein Opt-In in CoPilot aktiviert ist. Damit werten Word oder Excel (mit CoPilot-Lizenz) Dokumente standardmäßig aus, um eine Zusammenfassung zu erstellen. Dass die Daten benutzt werden, um die AI-Modelle zu trainieren, wird von Microsoft bestritten. Nutzer tun gut trotzdem gut daran, sofern möglich, diese Option auszuschalten. Mir liegen Leser-Informationen vor, dass von CoPilot auch streng vertrauliche Verschlusssachen ohne Nachfrage im Klartext in die Cloud übertragen und für eine Zusammenfassung analysiert wird – ein sicherheitstechnischer Alptraum, der mit Microsoft 365 gerade ausgerollt wird.

>Microsoft Office mit CoPilot Opt-out Das Thema ist am letzten Wochenende bzw. in den vergangenen Tagen durch mehrere Leser an mich herangetragen worden. Thomas hat mich in einer Mail auf den Medium-Beitrag MS Word is Using You to Train AI auf Medium hingewiesen (danke dafür). Die Botschaft des betreffenden Beitrags: Microsoft hat in Office irgendwann in den letzten Monaten heimlich eine Opt-out-Funktion aktiviert. Diese Funktion wertet die Inhalte der von Nutzern geöffneten Word- und Excel-Dokumente aus, um die internen Microsoft KI-Systeme zu trainieren.

>So soll sich das abschalten lassen Wer Microsoft Word verwendet, um geschützte Inhalte zu (z.B. urheberrechtlich geschütztes Material wie Manuskripte, oder Blog-Beiträge, Verträge, sensitive Berichtet etc.) erstellen, sollte diese Funktion sofort deaktivieren. Das Ganze soll sich unter "Connected Experiences" verbergen und in Word über: Datei > Optionen > Trust Center > Trust Center-Einstellungen > Datenschutzoptionen > Datenschutzeinstellungen > Optionale verbundene Erlebnisse > durch deaktivieren des Kontrollkästchens "Optionale verbundene Erlebnisse einschalten" abwählen lassen.

-

Russische Hacker attackieren Windows-Nutzer via Firefox

> Für einen erfolgreichen Angriff reicht der bloße Besuch einer speziell präparierten Webseite. Deutschland ist bei den Zielregionen ganz vorne mit dabei.

- www.heise.de Microsoft patcht teils kritische Lücken außer der Reihe

Microsoft hat Sicherheitslecks in mehreren Produkten geschlossen. Einige Updates müssen Nutzer installieren.

- www.heise.de Neue Wireshark-Version schließt zwei Absturz-Lücken

Angreifer konnten bisherige Versionen des Netzwerkanalysetools Wireshark abstürzen lassen. Aktuelle Updates bringen zudem RTCP-Analysen zurück.

- www.heise.de "Schlimmsten-Liste": CISA veröffentlicht die Top 25 Softwarelücken des Jahres

Die US-Behörde CISA und Mitre haben die Top 25 der gefährlichsten Software-Schwachstellen des Jahres 2024 veröffentlicht.

- www.heise.de 7-Zip-Lücke ermöglicht Codeschmuggel mit manipulierten Archiven

Mit manipulierten Archiven können Angreifer versuchen, 7-Zip-Nutzern Schadcode unterzujubeln. Ein Update steht bereit.

-

Needrestart: Fünf Lücken verleihen Root-Rechte unter Linux

> In einem Tool namens Needrestart klaffen gleich mehrere Root-Lücken, die zahlreiche Linux-Systeme gefährden – und das schon seit April 2014.

> Die von Qualys entdeckten Sicherheitslücken sind als CVE-2024-48990, CVE-2024-48991, CVE-2024-48992, CVE-2024-10224 und CVE-2024-11003 registriert – vier davon mit hohem Schweregrad, eine mit einem mittleren.

- www.heise.de Malware-Kampagne lockt Opfer mit kostenlosem KI-Videoeditor

Auf sozialen Medien haben Kriminelle eine Kampagne für einen kostenlosen KI-Videoeditor gestartet. Stattdessen gab es jedoch Infostealer.

>Die IT-Sicherheitsforscher von Malwarebytes schreiben in ihrer Analyse, dass statt des erhofften Videoeditors mit KI-Funktionen auf Windows-PCs der Lumma Stealer und auf Mac-Rechnern der Atomic Stealer landeten. Die Kampagne zum Bewerben der Malware lief auf unterschiedlichen sozialen Medien, etwa auf Facebook, Youtube oder X. Malware-Kampgane ist Langläufer Die Kampagne läuft mindestens seit Anfang September, ist aber aktuell noch aktiv. Die Täter haben zahlreiche Konten angelegt, um ihr "Produkt" zu bewerben. Malwarebytes listet viele Handles wie @ProAIEdit, @EditProAI, @EdittProAI, @EditPr0AI und weitere mit Klarnamen "EditProAI" auf. Andere Konten scheinen demnach kompromittiert und für die Werbung missbraucht worden zu sein. Es handelt sich um eine offenbar gut organisierte Kampagne. Sie sieht legitim aus, sodass sie erst sehr spät entdeckt wurde, erklärt Malwarebytes.

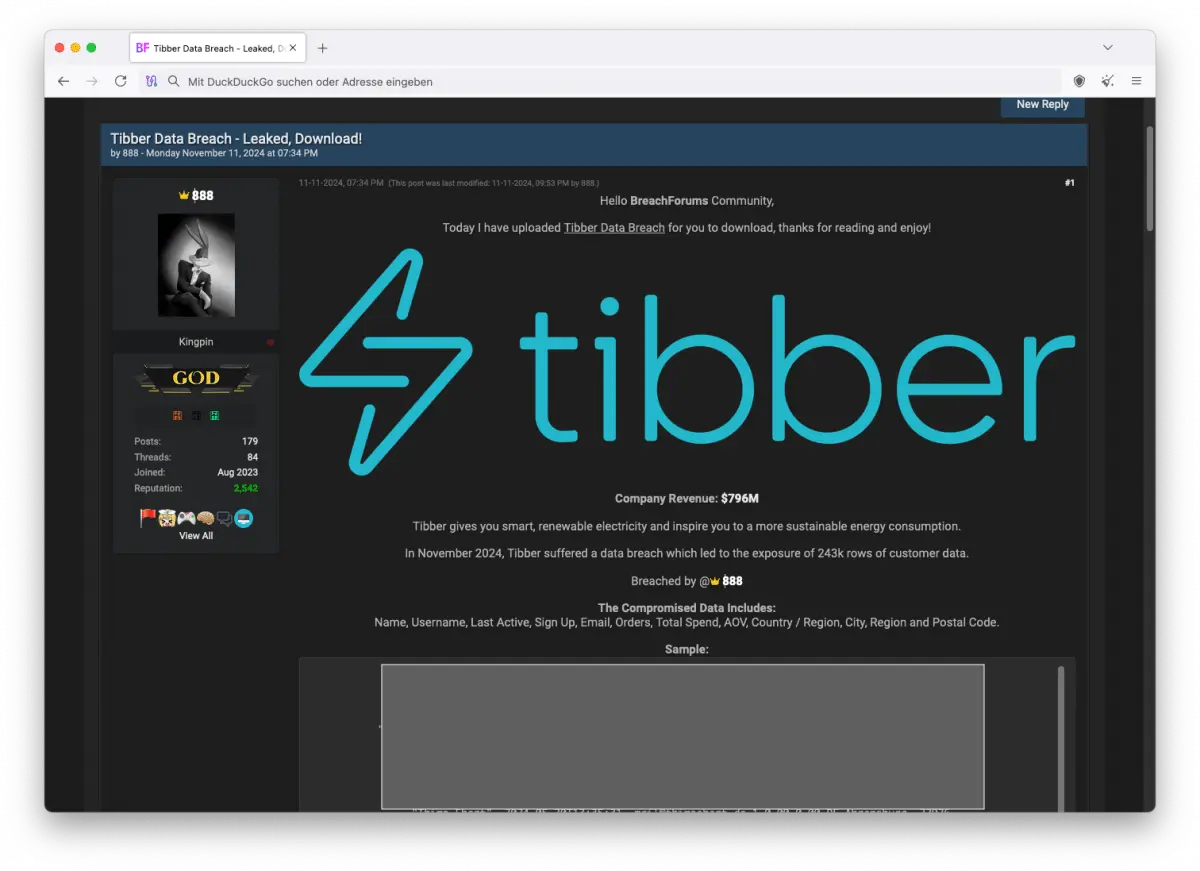

- www.heise.de Stromanbieter Tibber gehackt, 50.000 deutsche Kunden betroffen

Tibber bestätigt, dass Hacker eingedrungen sind und Kundendaten an sich gebracht haben. Im Darknet werden diese nun verkauft.

- www.heise.de Fortinet stopft Sicherheitslecks in FortiOS, FortiAnalyzer und FortiClient

Sicherheitslücken in FortiClient für Windows, FortiAnalyzer und FortiOS machen die Systeme anfällig für Angriffe. Updates stehen bereit.

- www.heise.de Backup-Appliance PowerProtect DD von Dell als Einfallstor für Angreifer

Die Entwickler von Dell haben in aktuellen Versionen von PowerProtect DD mehrere Sicherheitslücken geschlossen.

- www.heise.de CISA warnt vor vier aktiv angegriffenen Sicherheitslücken

Die US-amerikanische IT-Sicherheitsbehörde CISA warnt davor, dass Angreifer vier Sicherheitslücken missbrauchen. Admins sollten handeln.

> Die CISA schreibt in ihrer Ankündigung, dass jetzt Sicherheitslecks in Android, Cyberpanel, Nostromo nhttpd und Palo Alto Expedition attackiert wurden.

-

🔒 Pläne für mehr IT-Sicherheit: Angriffsschutz mit Schwachstellen. Ein neues Gesetz soll für mehr IT-Sicherheit sorgen. Expert:innen kritisieren bei einer Anhörung Lücken – darunter eine zentrale.

taz.de Pläne für mehr IT-Sicherheit: Angriffsschutz mit SchwachstellenEin neues Gesetz soll für mehr IT-Sicherheit sorgen. Expert:innen kritisieren bei einer Anhörung Lücken – darunter eine zentrale.

"Die Bundesregierung muss auf eine EU-Richtlinie hin dafür sorgen, dass Unternehmen mehr für ihre IT-Sicherheit tun. Doch Expert:innen haben bei einer Anhörung im Innenausschuss das geplante Gesetz zur Umsetzung der EU-Regeln scharf kritisiert."

- www.heise.de Android-Patchday: Updates stopfen zwei angegriffene Sicherheitslücken

Der Android-Patchday im November bringt Aktualisierungen mit, die unter anderem zwei bereits angegriffene Sicherheitslecks abdichten.

- www.heise.de Synology korrigiert weitere kritische Pwn2Own-Sicherheitslücken

Synology-NAS waren ein beliebtes Ziel beim Pwn2Own-Wettbewerb in Irland. Der Hersteller stopft weitere, dort entdeckte kritische Sicherheitslücken.

Älterer Post zum Thema:

- www.heise.de Missing Link: Wie ein Unternehmen bei einem Cyberangriff die Kontrolle verlor

Eigentlich fühlt sich der IT-Chef recht sicher. Bis Hacker mitten am Tag in die Firma marschieren – und unbehelligt wieder raus. Die Beute: volle Kontrolle.

Archiv trage ich nach, wenn ich am PC sitze.

- www.heise.de Sicherheitsupdates: Schadcode-Attacken auf Synology-NAS möglich

Zwei während des Hackerwettbewerbs Pwn2Own entdeckte kritische Sicherheitslücken in NAS-Geräten von Synology wurden geschlossen.

- www.heise.de Cyberangriff auf Großhändler für Apotheken

Die AEP GmbH, ein Großhändler für Apotheken, wurde Opfer eines Cyberangriffs. In der Folge ist ein Teil der IT-Systeme verschlüsselt.

- www.sueddeutsche.de Italien: Riesiger Datenraub in den Servern von Polizei und Innenministerium

Mailänder Staatsanwälte decken riesigen Datenraub auf: Eine Firma dringt auch in die Systeme von Polizei und Innenministerium ein.

"Steuer-, Gesundheits- und Meldedaten, selbst die E-Mail-Adresse des Staatspräsidenten: Kriminelle haben in Italien Hunderttausende sensible Informationen gestohlen und Telefone angezapft. Sie hatten offenbar Helfer bei Polizei und anderen Behörden."

- www1.wdr.de Heute vor einem Jahr: Hackerangriff auf Südwestfalen IT

Es war der bislang größte Hackerangriff auf eine kommunale Verwaltung in Deutschland: Kriminelle griffen die Südwestfalen IT an.

cross-posted from: https://feddit.org/post/4251464 > > Es war der bislang größte Hackerangriff auf eine kommunale Verwaltung in Deutschland: Kriminelle griffen die Südwestfalen IT an. > > > > In der Nacht zum 30. Oktober 2023 verschlüsselten Hacker die Daten auf den Servern der Südwestfalen IT (SIT) und machten sie unbrauchbar. Computer an 22.000 Arbeitsplätzen in Verwaltungen waren tot, 1,6 Millionen Bürger betroffen. Rathäuser blieben geschlossen, Autos ließen sich nicht anmelden, Geburts- und Sterbeurkunden mussten per Hand ausgefüllt und per Fax verschickt werden. Selbst der Terminkalender der Siegerlandhalle war zeitweise nicht mehr verfügbar. > > [...]